[!ImPORTANT]

preg_match过滤绕过及RCE重定向截断

0x01

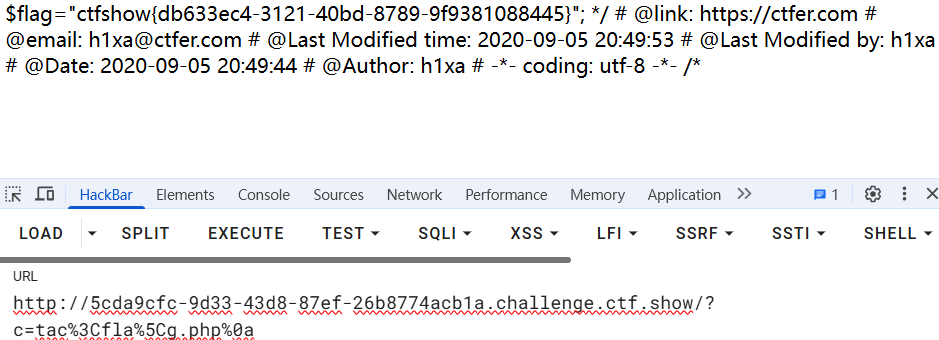

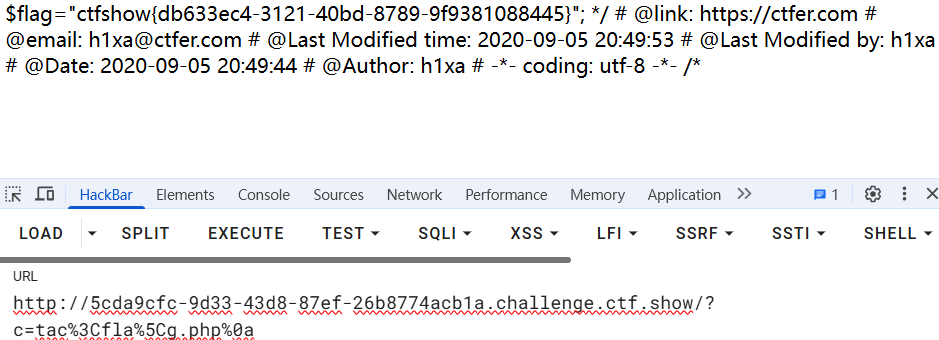

访问靶场,回显源码

| |

0x02

[!NOte]

审计源码

过滤字段新增

x09,x26即Tab,&的16进制形式标准输出重定向

故构造payload时候需要采用<替换空格,%0a换行替代封号

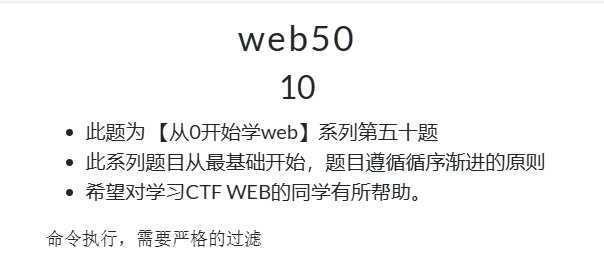

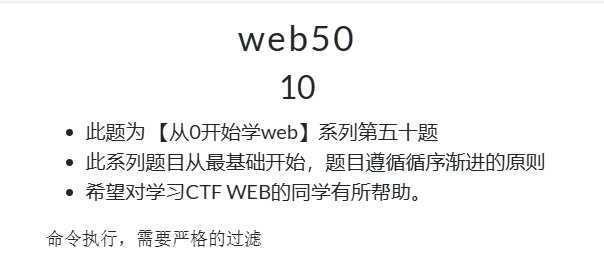

构造payload如下

| |

0x03

目录搜寻过程不再赘述

提交payload获得flag

[!ImPORTANT]

preg_match过滤绕过及RCE重定向截断

访问靶场,回显源码

| |

[!NOte]

审计源码

过滤字段新增

x09,x26即Tab,&的16进制形式标准输出重定向

故构造payload时候需要采用<替换空格,%0a换行替代封号

构造payload如下

| |

目录搜寻过程不再赘述

提交payload获得flag