0x01#

访问靶场,获得源码回显

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

| <?php

error_reporting(0);

include("flag.php");

if(isset($_GET['r'])){

$r = $_GET['r'];

mt_srand(hexdec(substr(md5($flag), 0,8)));

#md5($flag):md5() 函数是一个哈希函数,它将传入的参数进行哈希处理并返回一个32位的十六进制字符串。在这里,$flag 是一个变量,它可能代表一个标志或者一个关键值

#substr(md5($flag), 0, 8):substr() 函数用于截取字符串的一部分。在这里,它将对上一步得到的32位的十六进制字符串进行截取,只保留前8位。

#hexdec(substr(md5($flag), 0, 8)):hexdec() 函数将十六进制字符串转换为对应的十进制数值。在这里,它将对前一步得到的8位十六进制字符串进行转换

#mt_srand(hexdec(substr(md5($flag), 0, 8)));:mt_srand() 函数用于设置 Mersenne Twister 随机数生成器的种子。在这里,它将使用前面得到的十进制数值作为种子,来初始化随机数生成器。

#这段代码的目的是将一个标志或者关键值 $flag 经过一系列的处理,得到一个种子值,并将该种子值用于初始化随机数生成器。这样做的目的可能是为了生成一个可预测但不易破解的随机数序列。

$rand = intval($r)-intval(mt_rand());

if((!$rand)){ #如果$rand的值为0就执行下面的代码,否则执行所对应else部分代码

if($_COOKIE['token']==(mt_rand()+mt_rand())){

#$_COOKIE['token']:$_COOKIE 是一个包含通过 HTTP cookie 传递给当前脚本的变量的数组。$_COOKIE['token'] 表示从 cookie 中获取名为 "token" 的值。

#mt_rand():mt_rand() 函数是一个 Mersenne Twister 随机数生成器,用于生成一个随机整数

#根据这段代码的逻辑,它可能用于验证 "token" 的值是否等于两个随机整数之和。如果相等,那么说明该 "token" 值是通过生成随机数得到的,可以被认为是合法的。否则,如果不相等,那么可能是伪造的或者被篡改的 "token" 值。

echo $flag;

}

}else{

echo $rand;

}

}else{

highlight_file(__FILE__);

echo system('cat /proc/version');

}

Linux version 5.4.0-148-generic (buildd@lcy02-amd64-112) (gcc version 9.4.0 (Ubuntu 9.4.0-1ubuntu1~20.04.1)) #165-Ubuntu SMP Tue Apr 18 08:53:12 UTC 2023 Linux version 5.4.0-148-generic (buildd@lcy02-amd64-112) (gcc version 9.4.0 (Ubuntu 9.4.0-1ubuntu1~20.04.1)) #165-Ubuntu SMP Tue Apr 18 08:53:12 UTC 2023

|

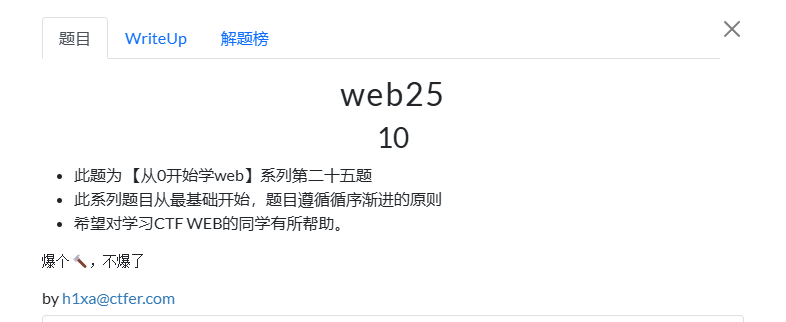

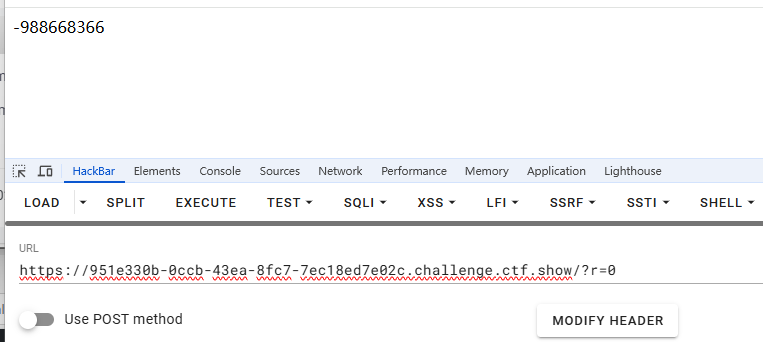

0x02#

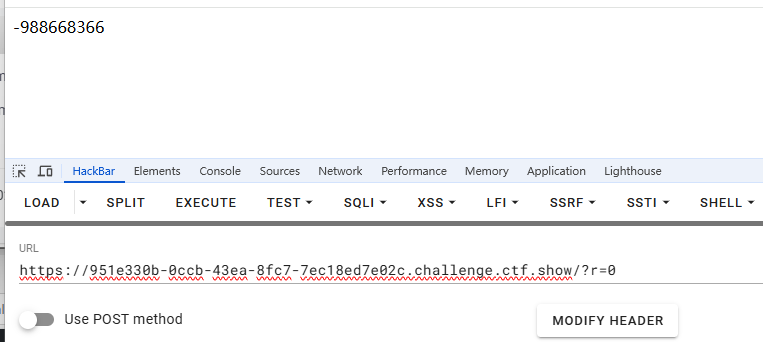

代码审计后传入参数r=0以获得mt_rand第一次输出的值

0x03#

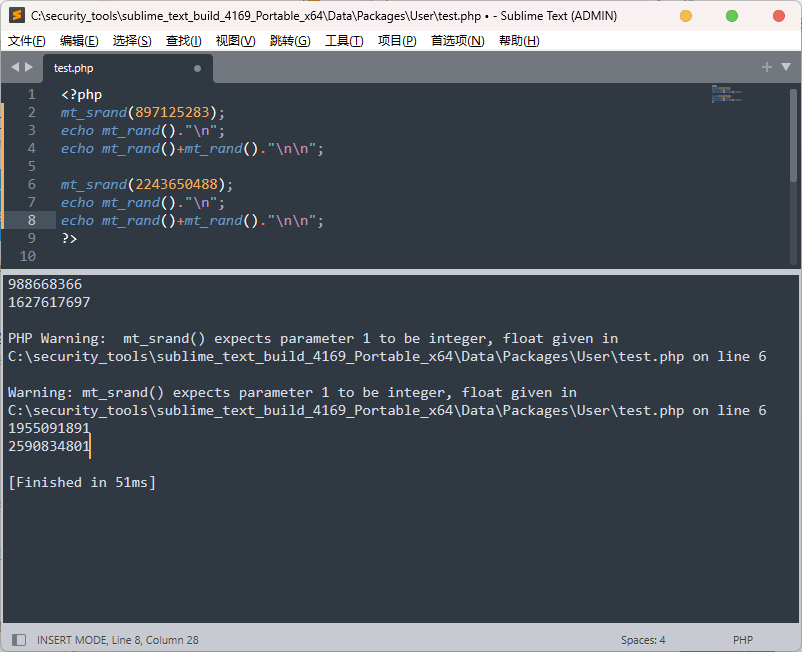

尝试编写php脚本进行爆破

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

| <?php

// 目标随机数

$target_random = 988668366;

// 穷举从 1000000000 到 9999999999 之间的所有 10 位数

for ($a = 1000000000; $a <= 9999999999; $a++) {

// 设置 mt_srand 使用当前的种子

mt_srand($a);

// 生成随机数

$random_number = mt_rand();

// 如果生成的随机数等于目标值,则输出当前种子 a

if ($random_number === $target_random) {

echo "找到种子 a: " . $a . "\n";

break; // 找到后退出循环

}

echo "no " . $a . "\n";

}

?>

|

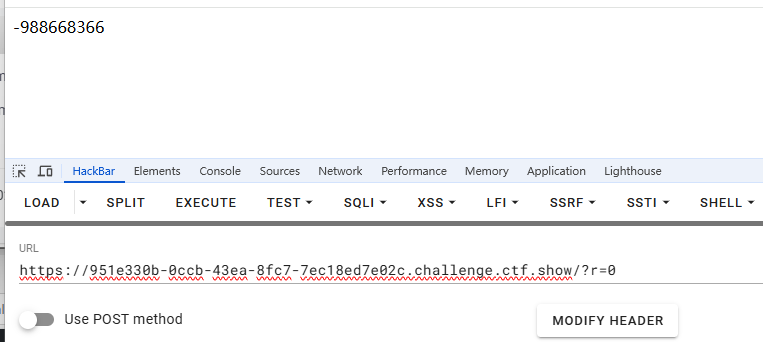

爆破花费时间太长

尝试其他方法

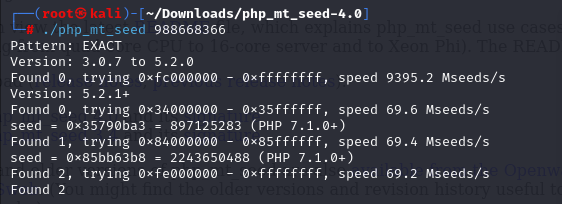

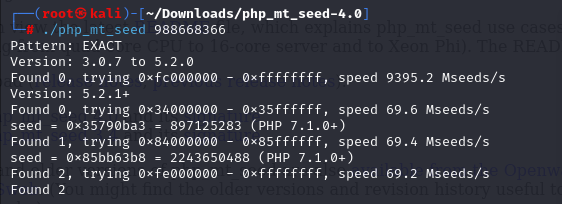

使用php_mt_seed-4.0进行逆推

逆推得到两个种子897125283、2243650488

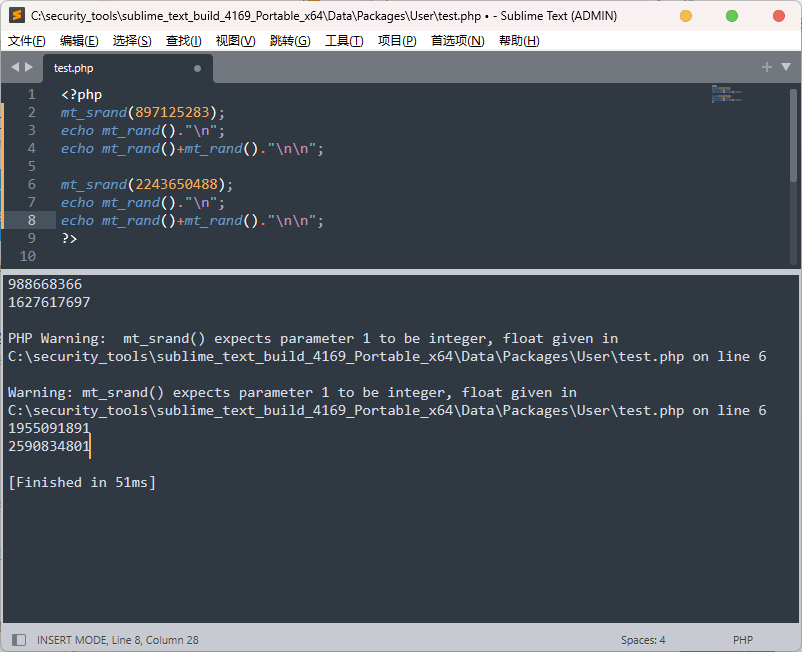

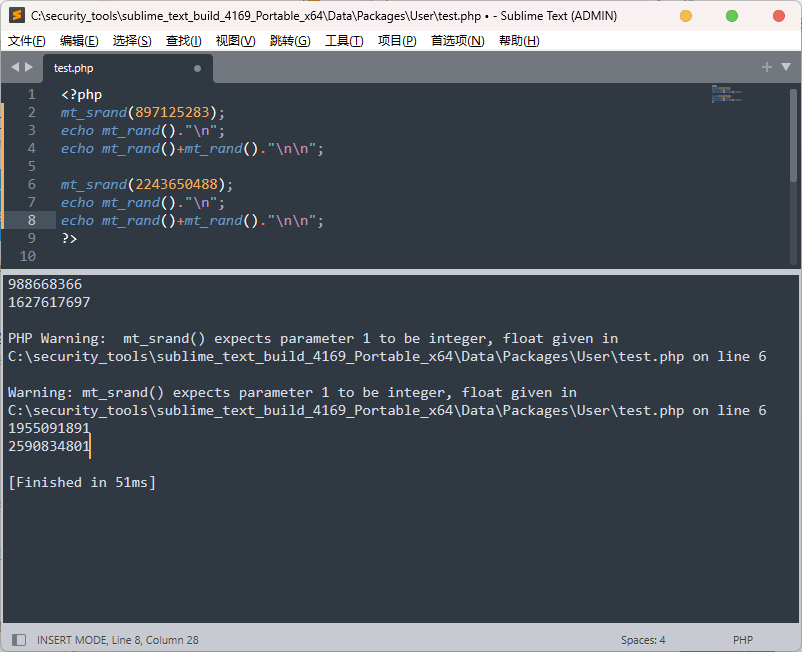

0x04#

编写PHP脚本验证种子及获得token值可得传参数为988668366,cookie中传入的token值为1627617697

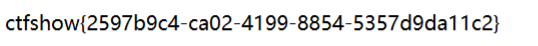

0x05#

写入cookie和传参值r,回显flag